Proxmox: diferencia máquina virtual activando desactivando el firewall

Cuando instalas una máquina virtual en Proxmox, hay una opción que crea un poco de controversia, es la opción de poder habilitar un cortafuegos o firewall en dicha máquina virtual.

Como buen Sysadmin, es probable que tengas dos visiones, la de dejarlo por defecto que suele ser activado en tu máquina virtual o contenedor LXC (que ya veremos que eso no es un problema) o la de deshabilitarlo, si no entiendes qué implicaciones tiene, sabiendo que controlas otros sistemas de seguridad y que te puede dar problemas en el mantenimiento (como puede pasar en máquinas Windows con el firewall de Microsoft).

Así que vamos a ver para qué sirve el firewall de esta máquina virtual / LXC y a qué nivel se configura o gestiona. Con ello os daré mi opinión personal.

DOCUMENTACION OFICIAL: https://pve.proxmox.com/wiki/Firewall

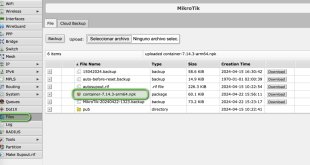

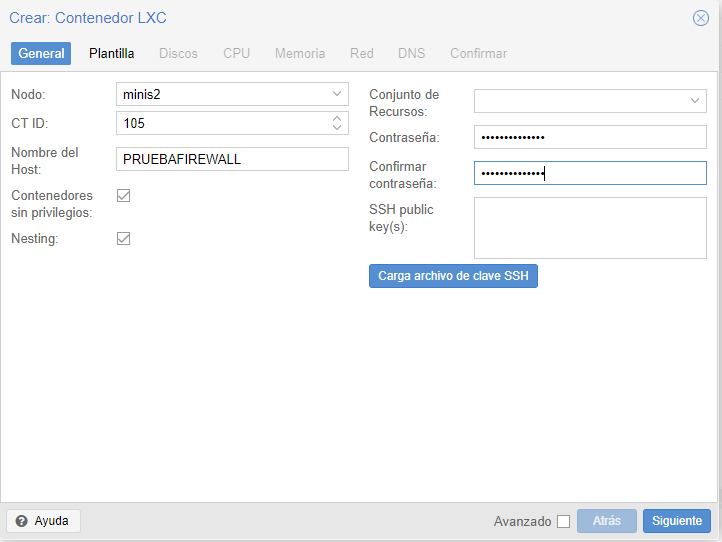

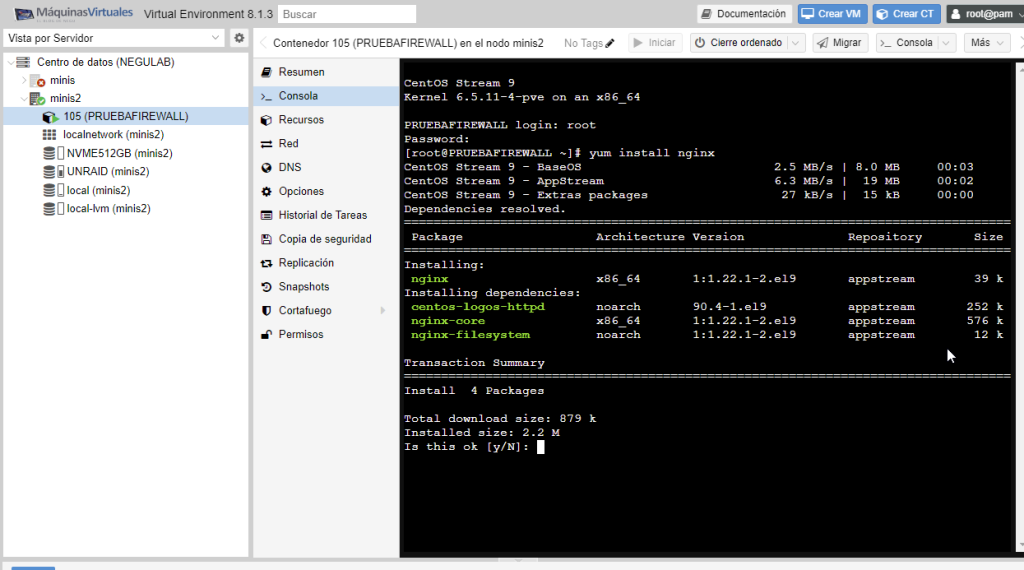

Genero un par de contenedores LXC Centos para mostrároslo:

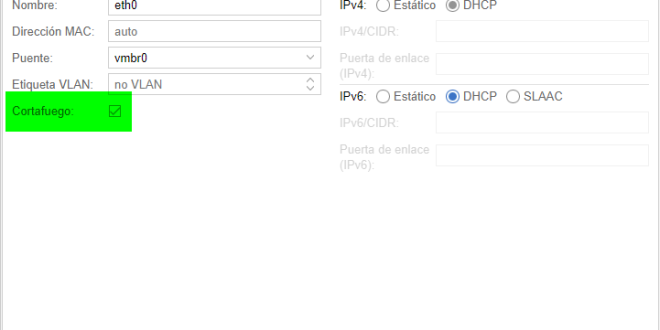

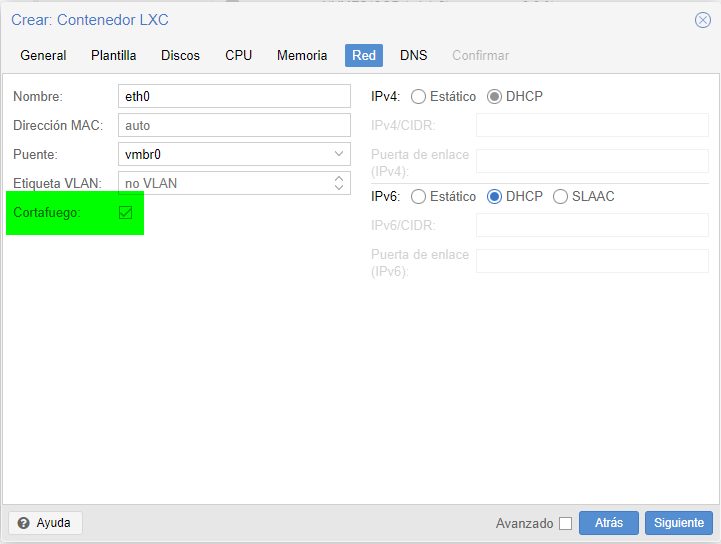

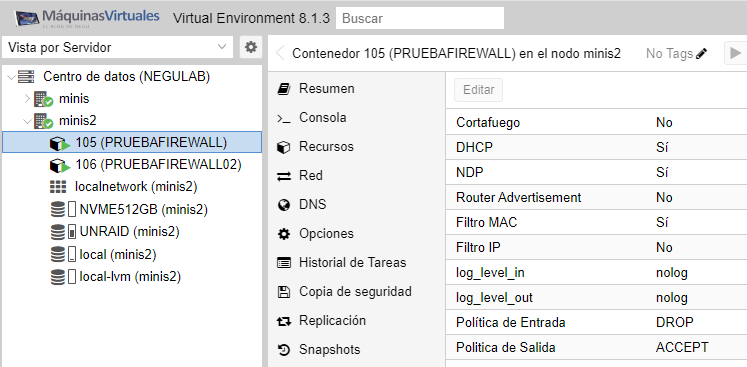

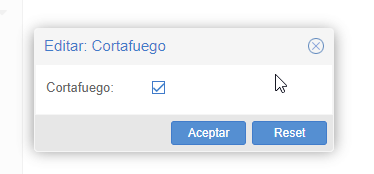

Y marco la casilla “maldita” del cortafuegos:

Intentaremos montar un servicio NGINX en uno de ellos, que nos dará una página web, y veremos qué hace el cortafuegos con estos servicios que gestiona la máquina internamente y publica hacia afuera:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 |

[root@PRUEBAFIREWALL ~]# yum install nginx Last metadata expiration check: 0:01:34 ago on Sat 03 Feb 2024 12:02:33 PM UTC. Dependencies resolved. ================================================================================== Package Architecture Version Repository Size ================================================================================== Installing: nginx x86_64 1:1.22.1-2.el9 appstream 39 k Installing dependencies: centos-logos-httpd noarch 90.4-1.el9 appstream 252 k nginx-core x86_64 1:1.22.1-2.el9 appstream 576 k nginx-filesystem noarch 1:1.22.1-2.el9 appstream 12 k Transaction Summary ================================================================================== Install 4 Packages Total download size: 879 k Installed size: 2.2 M Is this ok [y/N]: y Downloading Packages: (1/4): nginx-1.22.1-2.el9.x86_64.rpm 188 kB/s | 39 kB 00:00 (2/4): nginx-filesystem-1.22.1-2.el9.noarch.rpm 135 kB/s | 12 kB 00:00 (3/4): centos-logos-httpd-90.4-1.el9.noarch.rpm 710 kB/s | 252 kB 00:00 (4/4): nginx-core-1.22.1-2.el9.x86_64.rpm 1.4 MB/s | 576 kB 00:00 ---------------------------------------------------------------------------------- Total 856 kB/s | 879 kB 00:01 Running transaction check Transaction check succeeded. Running transaction test Transaction test succeeded. Running transaction Preparing : 1/1 Running scriptlet: nginx-filesystem-1:1.22.1-2.el9.noarch 1/4 Installing : nginx-filesystem-1:1.22.1-2.el9.noarch 1/4 Installing : nginx-core-1:1.22.1-2.el9.x86_64 2/4 Installing : centos-logos-httpd-90.4-1.el9.noarch 3/4 Installing : nginx-1:1.22.1-2.el9.x86_64 4/4 Running scriptlet: nginx-1:1.22.1-2.el9.x86_64 4/4 Verifying : centos-logos-httpd-90.4-1.el9.noarch 1/4 Verifying : nginx-1:1.22.1-2.el9.x86_64 2/4 Verifying : nginx-core-1:1.22.1-2.el9.x86_64 3/4 Verifying : nginx-filesystem-1:1.22.1-2.el9.noarch 4/4 Installed: centos-logos-httpd-90.4-1.el9.noarch nginx-1:1.22.1-2.el9.x86_64 nginx-core-1:1.22.1-2.el9.x86_64 nginx-filesystem-1:1.22.1-2.el9.noarch Complete! |

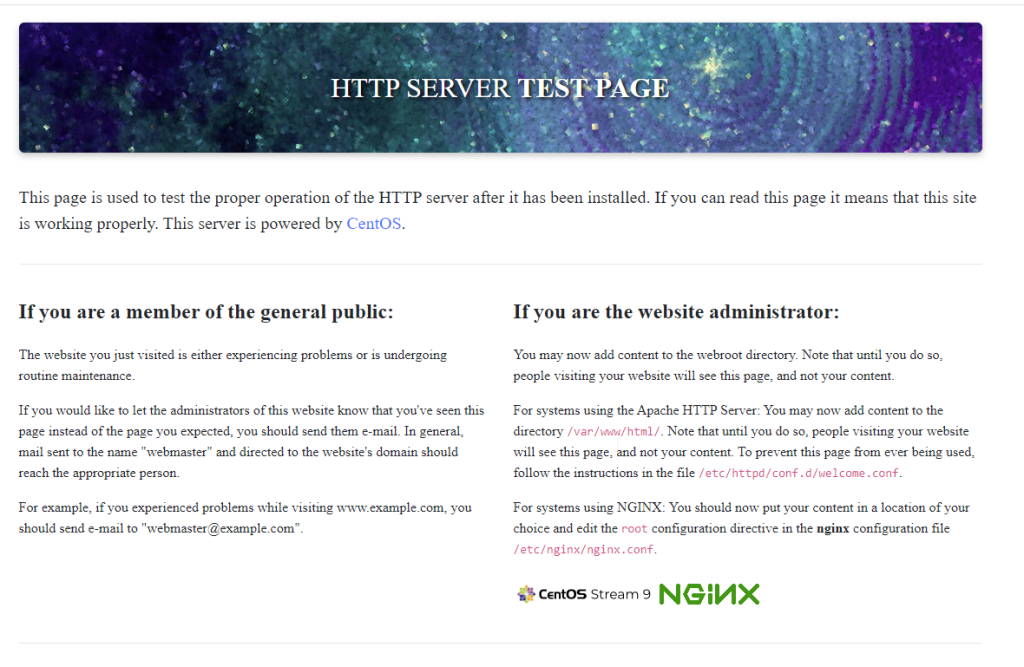

Si levanto el servicio de NGINX y testeo la web vemos que tengo acceso sin problema desde mi estación de gestión física fuera del clúster proxmox, pero en la misma red:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

[root@PRUEBAFIREWALL ~]# systemctl start nginx [root@PRUEBAFIREWALL ~]# systemctl status nginx ● nginx.service - The nginx HTTP and reverse proxy server Loaded: loaded (/usr/lib/systemd/system/nginx.service; disabled; vendor preset: disabled) Active: active (running) since Sat 2024-02-03 12:05:16 UTC; 3s ago Process: 238 ExecStartPre=/usr/bin/rm -f /run/nginx.pid (code=exited, status=0/SUCCESS) Process: 239 ExecStartPre=/usr/sbin/nginx -t (code=exited, status=0/SUCCESS) Process: 240 ExecStart=/usr/sbin/nginx (code=exited, status=0/SUCCESS) Main PID: 241 (nginx) Tasks: 5 (limit: 409660) Memory: 5.3M CPU: 14ms CGroup: /system.slice/nginx.service ├─241 "nginx: master process /usr/sbin/nginx" ├─242 "nginx: worker process" ├─243 "nginx: worker process" ├─244 "nginx: worker process" └─245 "nginx: worker process" Feb 03 12:05:16 PRUEBAFIREWALL systemd[1]: Starting The nginx HTTP and reverse proxy server... Feb 03 12:05:16 PRUEBAFIREWALL nginx[239]: nginx: the configuration file /etc/nginx/nginx.conf syntax is ok Feb 03 12:05:16 PRUEBAFIREWALL nginx[239]: nginx: configuration file /etc/nginx/nginx.conf test is successful Feb 03 12:05:16 PRUEBAFIREWALL systemd[1]: Started The nginx HTTP and reverse proxy server. |

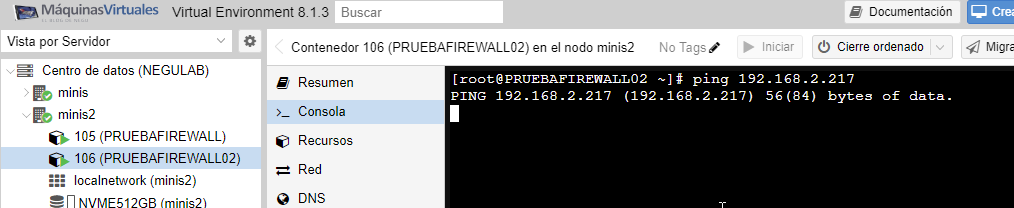

Si lo valido con el otro contenedor en la misma red y el mismo host Proxmox o dentro de mi clúster, también tengo acceso sin problema. Con lo que validamos que marcar en la instalación el check de Cortafuegos/Firewall no produce ningún efecto sin configuración adicional:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

[root@PRUEBAFIREWALL02 ~]# ping 192.168.2.217 PING 192.168.2.217 (192.168.2.217) 56(84) bytes of data. 64 bytes from 192.168.2.217: icmp_seq=1 ttl=64 time=0.025 ms 64 bytes from 192.168.2.217: icmp_seq=2 ttl=64 time=0.036 ms 64 bytes from 192.168.2.217: icmp_seq=3 ttl=64 time=0.036 ms --- 192.168.2.217 ping statistics --- 3 packets transmitted, 3 received, 0% packet loss, time 2036ms rtt min/avg/max/mdev = 0.025/0.032/0.036/0.005 ms [root@PRUEBAFIREWALL02 ~]# telnet 192.168.2.217 80 Trying 192.168.2.217... Connected to 192.168.2.217. Escape character is '^]'. |

¿Y como configuramos nuestro cortafuegos en nuestra infraestructura Proxmox?

Configurar firewall LXC / Máquina Virtual Proxmox

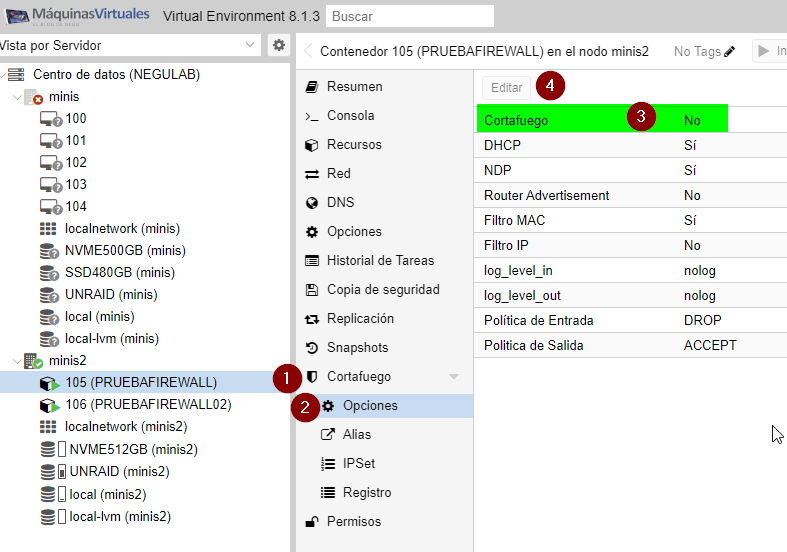

La gestión de los cortafuegos de máquina virtual o contenedor LXC en Proxmox se puede hacer a nivel de máquina virtual, datacenter o de host, desde el apartado Cortafuegos / Firewall de cada sección.

Características firewall Proxmox

Vamos a ver, antes de ponernos a usarlo, alguna de las características que tiene el firewall integrado en una infraestructura Proxmox:

- El tipo de firewall que se usa en Proxmox, es un firewall distribuido (IPTABLES), lo que permite ser más escalable y no bajar el desempeño de la red de forma global. Al final protege Proxmox y su contenido, nada más.

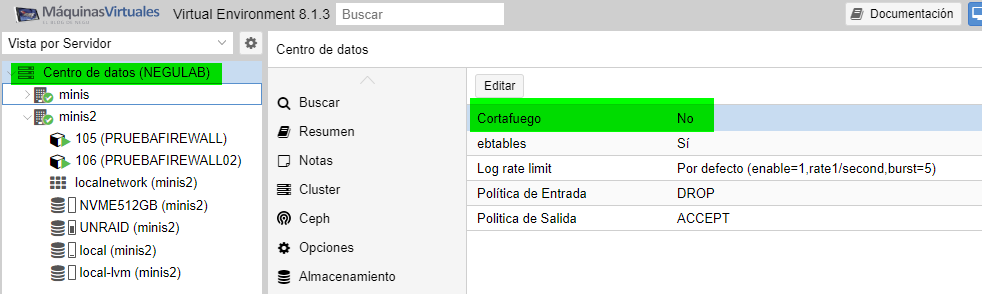

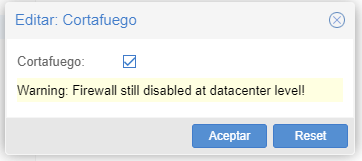

- Está deshabilitado por defecto, si se habilita a nivel de datacenter, sólo quedarán disponibles los puertos 8006 y 22 accesibles para la gestión, y las máquinas virtuales quedarán aisladas. Que podremos limitar con reglas posteriormente.

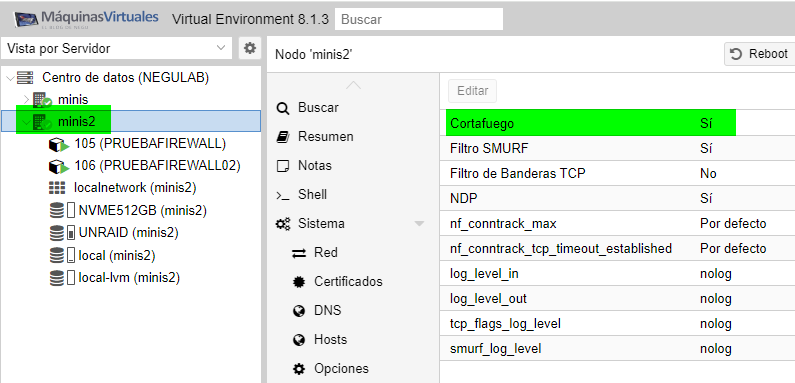

- Esto se debe a que por defecto, a nivel host se habilita por defecto:

- No se habilita a nivel de máquina o contenedor por defecto, aunque marquemos la casilla al generarla:

Ficheros configuración firewall Proxmox

Los ficheros que intervienen en la configuración de Proxmox son los siguientes:

- A nivel de cluster:

|

1 |

/etc/pve/firewall/cluster.fw |

- A nivel de host:

|

1 |

/etc/pve/nodes/<nodename>/host.fw |

- A nivel máquina virtual o contenedor LXC:

|

1 |

/etc/pve/firewall/VMID.fw |

Servicio configuración firewall Proxmox

Para controlar nuestro firewall o ver su estado tenemos los siguientes comandos:

|

1 2 |

# pve-firewall start # pve-firewall stop |

Para revisar si existen errores o el estado del firewall:

|

1 |

# pve-firewall status |

Para ver las reglas aplicadas:

|

1 |

# iptables-save |

Log Firewall Proxmox

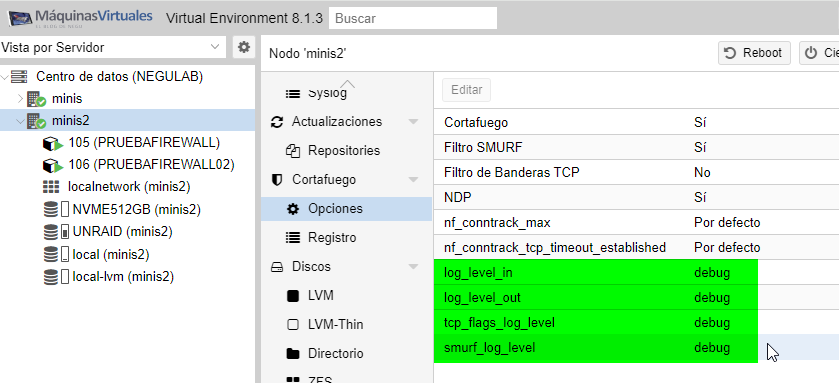

El log no viene habilitado por defecto, así que deberemos modificar el valor del tamaño del mismo desde:

- Datacenter -> Firewall -> Options -> Log rate limits

Y por otra parte deberemos habilitarlo a nivel de hosts o de máquinas virtuales/contenedores:

- Datacenter -> Firewall -> Options

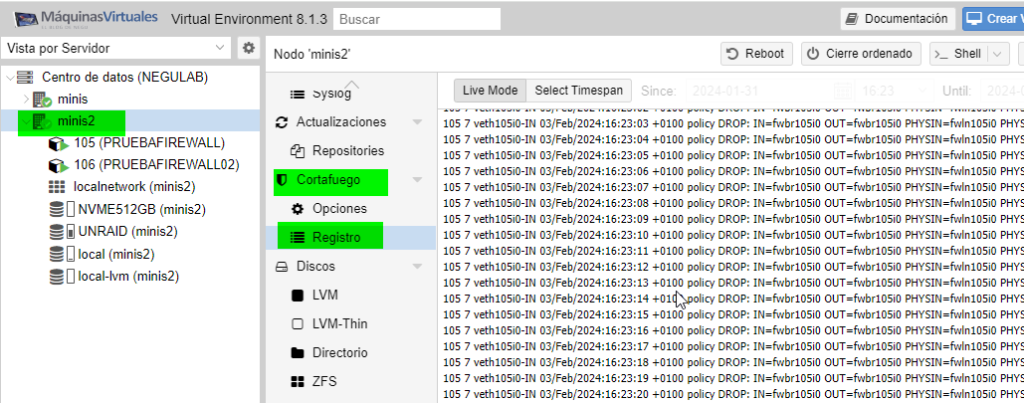

Lo podréis explotar desde el host de la máquina Cortafuegos -> Registro:

Personalmente, esto hay que pasarlo a un sistema de gestión de logs para que se pueda explotar cómodamente como:

Componentes Firewall Proxmox

En la configuración de un firewall en Proxmox hay varios componentes:

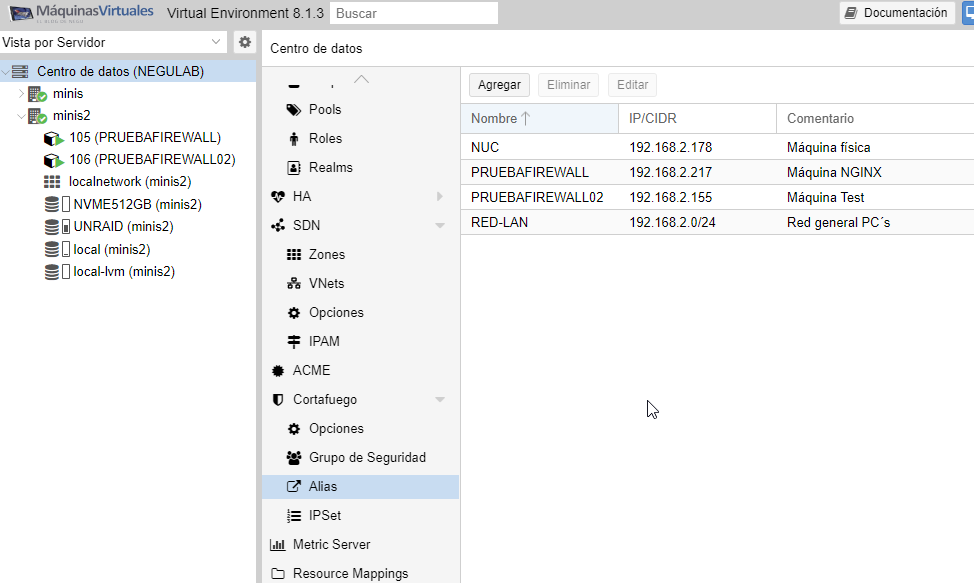

- Grupos de Seguridad:

- Un grupo de seguridad es una colección de reglas, definidas a nivel de clúster, que se pueden utilizar en todas las reglas de las máquinas virtuales. Por ejemplo, puede definir un grupo llamado “servidor web” con reglas para abrir los puertos http y https.

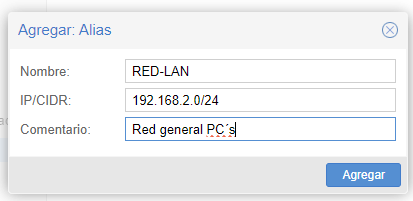

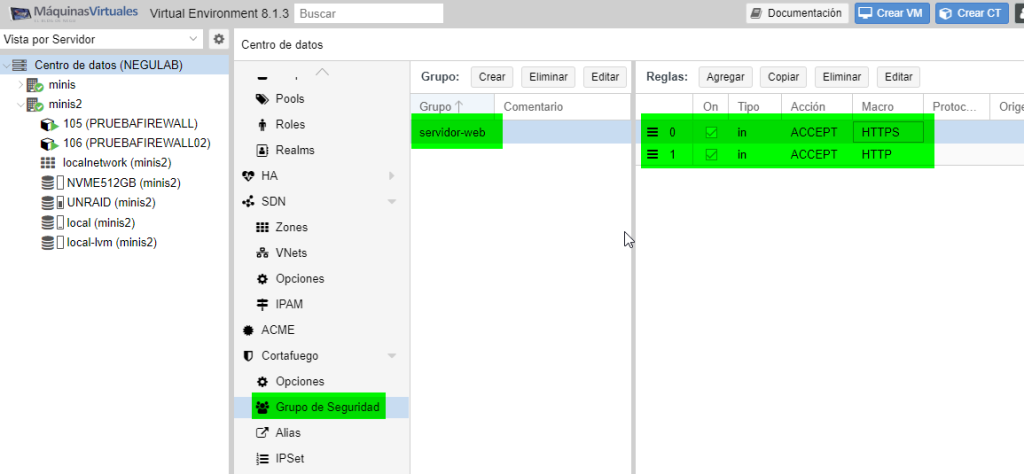

- Alias:

- Definiremos IPs con nombres para poder identificarlos fácilmente al generar las reglas

- IPSet:

- Se utiliza para definir grupos de hosts o redes, y se utilizan en las propiedades usando nombre definidos

- A nivel hosts, existe un nombre “management” que permite definir la comunicación entre hosts

Habilitar Firewall para LXC Proxmox

Lo primero que tenemos que hacer es habilitar a nivel de Datacenter el cortafuegos (recuerdo que el Host lo tiene ya habilitado por defecto). Datacenter -> Cortafuegos -> Opciones:

Para habilitar nuestro firewall a nivel de LXC vamos al apartado cortafuegos:

Marcamos la casilla después de pulsar EDITAR:

Con esto el contenedor y los servicios que estamos publicando en él (HTTP del NGINX) quedan no accesibles sin reglas de cortafuegos personalizadas. Probamos un PING o navegar a la página web que hemos creado, veremos que no tenemos acceso, pero si a la gestión de los servicios de gestión del clúster:

|

1 2 3 4 5 |

PS C:\Users\elblogdenegu> ping 192.168.2.217 Haciendo ping a 192.168.2.217 con 32 bytes de datos: Tiempo de espera agotado para esta solicitud. Tiempo de espera agotado para esta solicitud. |

Si probamos el ping desde la otra máquina que reside en el mismo host, si el firewall del contenedor está habilitado, veremos que no tenemos llegamos a él, aún estando en el mismo host porque la máquina se queda aislada incluso dentro del mismo host, aún estando en el mismo host:

Si deshabilitamos el firewall a nivel de máquina, y realizamos la misma pruebas, veremos que la máquina ya contesta, aún estando habilitado a el cortafuegos a nivel de datacenter o de host.

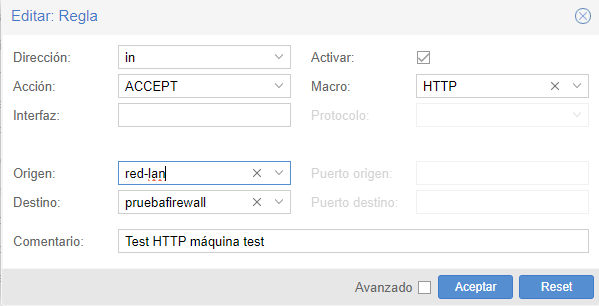

Crear regla cortafuegos en Proxmox para LXC

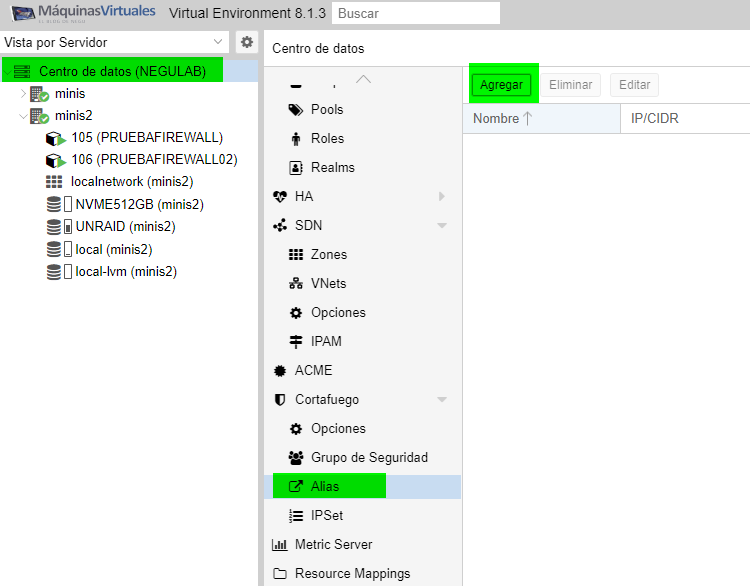

Para generar las reglas de cortafuegos, yo crearía los objetos desde el apartado del datacenter. Lo primero genero un Alias para generar los objetos que queremos definir para aplicarles reglas:

Voy creando objetos:

Genero unos cuantos para hacer las pruebas:

Podríamos hacer un Grupo de Seguridad, que usaremos como plantilla, para los servidores web con dos reglas para aceptar HTTP y HTTPS a nivel global de nuestro datacenter, por ejemplo:

Pero lo normal es hacer las reglas por máquina virtual:

Y controlar el log desde el host o desde la sección Cortafuegos -> Registro.

Conclusión firewall en Proxmox e importancia en el hardening

Por defecto, como hemos visto, la opción de habilitar el cortafuegos al generar la máquina virtual o el contenedor LXC, no tiene ninguna implicación, si no está habilitado en nuestro datacenter, que por defecto viene deshabilitado.

El problema es, que si es habilitado en el datacenter, la máquina va a quedar aislada una vez generada con el check habilitado y mantener un entorno grande o cambiante puede ser in-gestionable.

En definitiva, yo quitaría el check por defecto, si no tenéis una gestión extrema de vuestra infraestructura Proxmox, porque puedo ocasionaros problemas, estáis en un laboratorio o no es una plataforma crítica, porque está aislada de Internet u aislada con otro tipo de firewalls dedicados.

Si tenéis un control total de lo que hacéis, queréis securizar adicionalmente vuestras máquinas y recursos desde la capa de Proxmox, o queréis aplicar prácticas de hardening a vuestra plataforma de virtualización es casi obligado habilitarlo, generar reglas y abrir sólo las reglas necesarias a vuestros servicios bajo petición.

Personalmente, creo que es una opción excepcional si luego podéis explotar los datos en un SIEM bajo un SOC, analizando problemas críticos y generando alertas/acciones reales.

Esto es parecido, salvando mucho las distancias, a lo que hace VMware con NSX, es una capa adicional bajo un firewall distribuido, que os permite tener el control total de lo que se hace en vuestros sistemas virtualizados.

Ojalá evolucionen y pueda ser explotado de una forma práctica sin sistemas de terceros.

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue