Mikrotik: Hardening configuraciones Router

El “hardening” de un router se refiere al proceso de fortalecer la configuración de seguridad de un router para reducir su vulnerabilidad a ataques externos e internos. Este proceso es crucial para asegurar la infraestructura de red, especialmente porque los routers son a menudo el primer punto de entrada que un atacante podría explotar en una red. Hardening implica una serie de pasos y estrategias destinadas a proteger el router y, por extensión, la red que administra.

Objetivos del Hardening de un Router

- Minimizar la Superficie de Ataque: Reducir los puntos de entrada potenciales para los atacantes eliminando servicios innecesarios, cerrando puertos no utilizados, y asegurando que solo las funciones necesarias estén habilitadas.

- Fortalecer las Configuraciones de Acceso: Asegurar que todas las vías de acceso al router, como SSH, interfaz web, y telnet, estén protegidas con fuertes políticas de autenticación y encriptación.

- Asegurar la Configuración de la Red: Configurar adecuadamente el firewall, segmentar la red, y establecer políticas de seguridad que controlen el tráfico entrante y saliente.

- Mantener la Integridad del Software: Asegurar que el router esté siempre actualizado con las últimas actualizaciones de seguridad y parches del firmware.

- Monitoreo y Auditoría: Implementar políticas de registro y monitoreo para detectar y responder a actividades sospechosas o maliciosas de manera oportuna.

Ejemplos de Estrategias de Hardening para un Router

1. Cambio de Contraseñas Predeterminadas y Políticas de Contraseñas Fuertes

-

- Cambiar todas las contraseñas predeterminadas inmediatamente después de la instalación del router. Yo incluso, eliminaría el usuario “admin” y utilizaría otro usuario administrador

- Utilizar contraseñas fuertes que incluyan una mezcla de letras, números y símbolos, y cambiarlas regularmente.

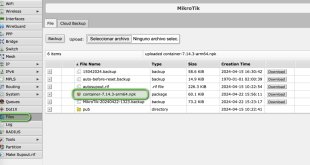

2. Actualización y Parcheo del Firmware

-

- Mantener el firmware del router actualizado para protegerse contra vulnerabilidades conocidas.

- Verificar regularmente las actualizaciones del fabricante y aplicarlas de manera oportuna.

3. Deshabilitar Servicios No Utilizados

-

- Desactivar servicios innecesarios en el router, como Telnet, FTP o UPnP, que pueden ser utilizados como vectores de ataque.

- Ejemplo de comando para desactivar FTP:

|

1 2 3 4 5 6 7 8 |

/ip service disable ftp O por ejemplo: /ip service set api disabled=yes set api-ssl disabled=yes |

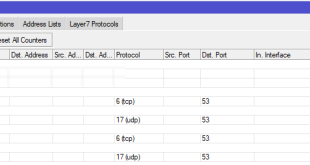

4. Configuración del Firewall

-

- Implementar un firewall robusto que incluya reglas para bloquear tráfico no solicitado y controlar el acceso a diferentes segmentos de la red.

- Usar listas de control de acceso (ACLs) para restringir quién puede acceder al router y qué servicios pueden ser accesibles.

5. Limitar Accesos Remotos

-

- Restringir el acceso remoto al router a través de VPNs seguras o redes dedicadas de gestión.

- Configurar el router para permitir la administración solo desde direcciones IP específicas.

6. Seguridad Física

-

- Asegurar físicamente el acceso al hardware del router para prevenir manipulaciones o accesos no autorizados.

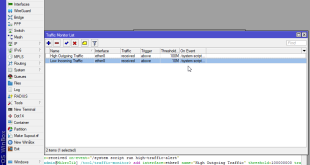

7. Monitoreo y Registro

-

- Configurar la auditoría y el registro de eventos para capturar y alertar sobre actividades sospechosas.

- Revisar regularmente los registros para identificar y responder a incidentes de seguridad.

- Os recuerdo la entrada anterior:

Mikrotik: alertas y monitorización estado del router

A continuación, os comparto algunos ejemplos de reglas de firewall que podéis implementar para fortalecer la seguridad de tu sistema MikroTik:

Bloquear Acceso Remoto No Autorizado

Para proteger tu router de accesos remotos no autorizados, puedes configurar reglas para permitir solo conexiones desde direcciones IP confiables.

|

1 2 3 4 5 6 7 |

/ip firewall filter add chain=input protocol=tcp dst-port=22 src-address-list=Admins action=accept comment="Permitir SSH solo desde IPs de administradores" add chain=input protocol=tcp dst-port=22 action=drop comment="Bloquear SSH desde otras IPs" /ip firewall address-list add list=Admins address=192.168.88.100 add list=Admins address=192.168.88.101 |

Protección Contra Escaneo de Puertos

Los ataques de escaneo de puertos son comunes y pueden ser utilizados para identificar vulnerabilidades en la red. Puedes bloquear este tipo de actividad con las siguientes reglas:

|

1 2 3 |

/ip firewall filter add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list=port-scanners address-list-timeout=1w comment="Detectar escaneadores de puertos" add chain=input src-address-list=port-scanners action=drop comment="Bloquear escaneadores de puertos conocidos" |

Estas reglas usan la detección de “port scan” para añadir los detectados a una lista de bloqueados por una semana

Limitar Intentos de Conexión (Anti-Fuerza Bruta)

Para proteger contra ataques de fuerza bruta, especialmente contra servicios como SSH o Winbox, puedes limitar el número de intentos de conexión:

|

1 2 3 |

/ip firewall filter add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=SSH_blacklist address-list-timeout=1d connection-limit=5,32 comment="Detectar ataques de fuerza bruta a SSH" add chain=input protocol=tcp dst-port=22 src-address-list=SSH_blacklist action=drop comment="Bloquear atacantes de SSH" |

Esta regla limita a 5 los intentos de conexión en un período de 32 segundos. Si se excede, la IP se añade a una lista negra y se bloquea por un día.

Seguridad Básica del Firewall

Asegúrate de tener configuradas las reglas básicas para proteger el router:

|

1 2 3 4 5 |

/ip firewall filter add chain=input action=accept connection-state=established,related comment="Permitir conexiones establecidas y relacionadas" add chain=input action=drop connection-state=invalid comment="Descartar conexiones inválidas" add chain=input action=drop protocol=icmp comment="Bloquear ping para prevenir ICMP flood" add chain=input action=drop in-interface=ether1 comment="Descartar todo lo demás que llegue de WAN" |

Estas reglas configuran tu firewall para rechazar todo tráfico no solicitado desde la WAN, mientras permite solo tráfico interno y respuestas a conexiones iniciadas internamente.

Bloquear Accesos a Servicios Desde Internet

Si no necesitas acceso a ciertos servicios desde Internet, es una buena práctica bloquear esos puertos explícitamente:

|

1 2 3 4 5 6 7 |

/ip firewall filter add chain=input in-interface=pppoe-out1 protocol=tcp dst-port=8291 action=drop comment="Bloquear Winbox desde WAN" add chain=input in-interface=pppoe-out1 protocol=tcp dst-port=80 action=drop comment="Bloquear Webfig desde WAN" add chain=input in-interface=pppoe-out1 protocol=icmp action=drop comment="Bloquear PING desde WAN" add chain=input in-interface=pppoe-out1 protocol=tcp dst-port=23 action=drop comment="Bloquear TELNET desde WAN" add chain=input in-interface=pppoe-out1 protocol=tcp dst-port=8728 action=drop comment="Bloquear API desde WAN" add chain=input in-interface=pppoe-out1 protocol=tcp dst-port=8729 action=drop comment="Bloquear API-SSL desde WAN" |

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue