Mikrotik: Regla firewall para DNS

Cuando pones en marcha un router Mikrotik, una de las primeras reglas de cortafuegos que buscas generar para los equipos de tu LAN, es poder resolver nombres hacia Internet y así poder navegar, descargar actualizaciones, comprobar conectividad…

Crear una regla de firewall para el tráfico DNS en un router MikroTik es una medida de seguridad esencial para controlar el tráfico entrante y saliente de DNS y proteger tu red contra amenazas comunes como ataques de amplificación DNS. Aquí te muestro cómo puedes configurar una regla de firewall para DNS utilizando WinBox, la herramienta de configuración gráfica de MikroTik.

Paso 1: Acceder a WinBox y Navegar al Firewall

- Abre WinBox y conéctate a tu router MikroTik.

- Ve a “IP” en el menú principal y selecciona “Firewall”.

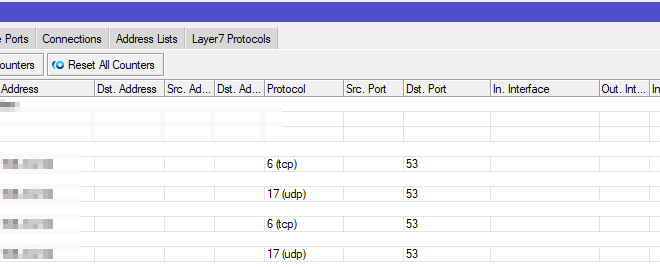

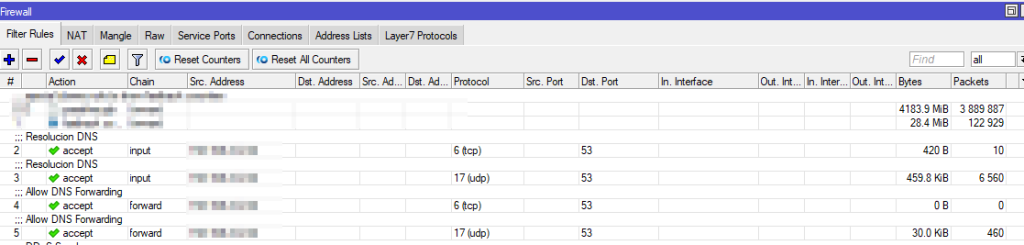

Paso 2: Configurar Reglas para el Tráfico DNS

Asumiendo que el tráfico DNS utiliza el puerto estándar 53, necesitarás configurar reglas en las cadenas input y forward dependiendo de tus necesidades.

Configurar Regla en la Cadena Input

Esta regla permite el tráfico DNS hacia el propio router, útil si tu MikroTik actúa como servidor DNS para tu red.

- Añadir Nueva Regla:

- Haz clic en la pestaña “Filter Rules” y luego en el botón “+” para añadir una nueva regla.

- Configurar la Regla:

- Chain: selecciona “input”.

- Protocol: elige “udp” y “tcp” (puedes crear reglas separadas para cada protocolo).

- Dst. Port: escribe “53”.

- Action: selecciona “accept”.

- Comment: puedes añadir un comentario como “Allow DNS Requests”.

- Src. Address: (opcional) especifica las direcciones IP autorizadas para realizar consultas DNS, si deseas restringir el acceso.

Configurar Regla en la Cadena Forward

Esta regla es crucial si el MikroTik está reenviando peticiones DNS desde los clientes de la red LAN a servidores DNS en Internet.

- Añadir Nueva Regla:

- Sigue los pasos anteriores para añadir otra regla en la pestaña “Filter Rules”.

- Configurar la Regla:

- Chain: selecciona “forward”.

- Protocol: elige “udp” y “tcp”.

- Dst. Port: escribe “53”.

- Action: selecciona “accept”.

- Comment: “Allow DNS forwarding”.

- Connection State: selecciona “new, established, related” para permitir solo conexiones válidas.

Paso 3: Limitar Tráfico DNS No Deseado

Adicionalmente, puedes querer bloquear solicitudes DNS no deseadas o potencialmente maliciosas.

- Bloquear Solicitudes DNS Externas No Solicitadas:

- Si tu MikroTik no necesita manejar peticiones DNS desde Internet, configura una regla para rechazar o descartar peticiones DNS entrantes desde direcciones IP externas.

- Chain: “input”.

- Protocol: “udp” y “tcp”.

- Dst. Port: “53”.

- In. Interface: (si aplicable) elige tu interfaz WAN.

- Action: selecciona “drop” o “reject”.

- Comment: “Drop external unsolicited DNS requests”.

Paso 4: Aplicar y Guardar Configuración

Asegúrate de aplicar los cambios y guardar la configuración. También es recomendable revisar y testear las reglas para asegurar que funcionan como se espera y no bloquean tráfico legítimo.

Configurando estas reglas de firewall para el tráfico DNS, puedes mejorar significativamente la seguridad de tu red, controlando quién y cómo se accede a los servicios DNS y protegiendo tu red contra posibles ataques o abusos del servicio DNS.

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue