Crear SOC mediante herramientas OpenSource

Llevo un tiempo recopilando información sobre herramientas que nos permitan crear un SOC (Centro de Operaciones de Seguridad) mediante herramientas OpenSource.

Hace tiempo que hablamos de DevSecOps, pero me quedaba aterrizar todos estos términos en una herramienta de sistemas.

Voy a crear varias entradas relacionadas montando herramientas OpenSource que nos van a permitir llegar a disponer de dicho SOC.

Lo primero que haremos es intentar explicar en qué consiste un SOC, y la importancia de implantar uno en vuestra empresa, si ya tenéis un cierto volumen.

¿Qué es un SOC o Centro de Operación de Seguridad?

Un SOC o Centro de Operaciones de Seguridad (SOC por sus siglas en inglés) se encarga de realizar las 24 horas del día y los 365 días del año, un seguimiento y análisis de la actividad de los servidores, redes, aplicaciones y equipos que conforman una empresa, buscando actividades anómalas que puedan ser un indicio de un posible incidente de seguridad.

Para realizar esto, se utilizan herramientas con funcionalidades diferentes, que se complementan para crear el SOC, que será la herramienta clave de ciberseguridad de la empresa (gestión de alertas/eventos, detección de intrusos, monitorización, análisis de código, pruebas de penetración, evaluación vulnerabilidades…)

Con esto, podéis haceros una idea que montar un sistema como un SOC es bastante complejo, necesitaréis personal con alto nivel de conocimientos, y especializado en cada área que compone el SOC para poder explotarlo lo mejor posible y que aporte realmente a tu organización.

¿Diferencia entre SOC y SIEM?

Es inevitable aclarar que es un SOC pero también que es un SIEM, ya que muchas veces se confunden o se asocian como los mismos términos.

Un SIEM es una parte fundamental del SOC. Mientras que el SOC recopila información de los elementos que lo componen y entregan eventos (firewalls, antivirus, puntos de acceso, eventos servidores, bases de datos…), el SIEM, dentro de ese SOC, se encarga de la monitorización real y el almacenamiento de los datos obtenidos. Es el componente que le da visión a los técnicos de lo que pasa de forma unificada.

Mediante el SIEM podemos tener una visión global de la seguridad de nuestra organización, y así detectar qué comportamientos anormales pueden suponer un peligro real.

Es fundamental que existan las herramientas para recolectar los datos y a su vez esos datos no podemos explotarlos si no sabemos correlacionarlos y analizarlos.

Os dejo una distribución que tiene ya integradas la mayoría de herramientas de las que voy a hablar, se llama Security Onion, intentaré hacer una entrada específica sobre ella:

- WEB OFICIAL: https://securityonionsolutions.com/

- Descripción: Se basa en una combinación de herramientas de seguridad, como Snort, Suricata, Zeek, Wazuh, Elasticsearch y Kibana, para recolectar y analizar datos y detectar amenazas avanzadas.

A continuación, os dejo una descripción de las diferentes herramientas que pueden formar un SOC OpenSource:

Herramienta OpenSource SOC para Detección

- Suricata:

- WEB OFICIAL: https://suricata.io/

- Descripción: Permite la detección de intrusos en tiempo real (IDS), prevención de intrusiiones en línea (IPS) y monitorización de seguridad de red (NSM)

- Snort:

- WEB OFICIAL: https://www.snort.org/

- Descripción: Se trata de uno de los IPS Opensource más conocido del mercado. En él se definen reglas para detectar actividad maliciosa en la red y poder generar alertas o detener paquetes maliciosos.

- Wazuh:

- WEB OFICIAL: https://wazuh.com/

- Descripción: Permite recopilar y analizar datos de seguridad de un host en el cual se instala un agente. Es una herramienta muy completa, compuesta por una gestión de eventos e información de seguridad (SIEM) y otra de detección y respuesta extendidas (XDR)

- Zabbix:

- WEB OFICIAL: https://www.zabbix.com/

- Descripción: Aunque no es una herramienta propia de ciberseguridad, sí nos dará datos para gestionar nuestros elementos de red y su estado, alimentando el SIEM

Herramienta OpenSource SOC para Gestión

- Evebox:

- WEB OFICIAL: https://evebox.org/

- Descripción: Permite la gestión de alertas y eventos que genera Suricata, lo que se convierte en un complemento imprescindible si usamos Suricata

- ElasticSearch Stack (desde 2021 no es opensource, la alternativa creada por AWS es Opensearch):

- WEB OFICIAL: https://www.elastic.co/es/elastic-stack/

- Descripción: ELK es el acrónimo para referirse a tres proyectos open source que suelen ir unidos, como son ElasticSearch, Logstash y Kibana. Actúa como un repositorio de registros

- The Hive:

- WEB OFICIAL: https://thehive-project.org/

- Descripción: Permite la gestión de alertas desde su creación hasta su cierre

- VulnWhisperer:

- WEB OFICIAL: https://github.com/HASecuritySolutions/VulnWhisperer

- Descripción: VulnWhisperer es una herramienta de gestión de vulnerabilidades y un agregador de informes. VulnWhisperer extraerá todos los informes de varios escáneres de vulnerabilidades y creará un archivo con un nombre único para cada uno.

- OpenSCAP:

- WEB OFICIAL: https://www.open-scap.org/

- Descripción: Es una colección de herramientas de código abierto para implementar y cumplir el estándar SCAP (Security Content Automation Protocol) certificado por NIST (Instituto Nacional de Estándares y Tecnología). El objetivo es estandarizar ciertas cuestiones relacionadas con la seguridad. Una forma de automatizar, en cierto grado, la búsqueda de vulnerabilidades, evaluar sus posibles impactos, gestionarlas y evaluar políticas a adoptar. Con esta herramienta podríamos hacer hardening

Herramienta OpenSource SOC para Análisis

- Cortex:

- WEB OFICIAL: https://thehive-project.org/

- Descripción: Permite el análisis mediante una página web de los diferentes analizadores detectados (IP´s, correos electrónicos, URL´s, dominios…), se usa normalmente en conjunto con The Hive para disponer de una respuesta activa

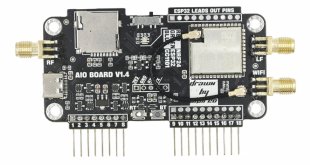

- Nessus:

- WEB OFICIAL: https://es-la.tenable.com/products/nessus

- Descripción: Es una herramienta que puede montarse en casi cualquier dispositivo, como una raspberry pi. Permite el análisis de vulnerabilidades (aplicaciones web, por ejemplo), y mediante múltiples plugins puedes ampliar sus funciones.

- OpenCTI:

- WEB OFICIAL: https://docs.opencti.io/latest/

- Descripción: OpenCTI es una plataforma de código abierto que permite a las organizaciones gestionar su información y documentación sobre ciberamenazas. Ha sido creada para estructurar, almacenar, organizar y visualizar información técnica y no técnica sobre ciberamenazas. Puede integrarse con otras herramientas y aplicaciones como MISP, TheHive…

Herramienta OpenSource SOC para Intercambio de información

- MISP:

- WEB OFICIAL: https://www.misp-project.org/

- Descripción: Permite el intercambio de amenazas, siendo una plataforma de código abierto, mantenida por el Computer Incident Response Center Luxembourg (CIRCL) que te permite suscribirte a fuentes de inteligencia de amenazas.

Herramienta OpenSource SOC para pruebas ciberseguridad

- Patrowl:

- WEB OFICIAL: https://github.com/Patrowl

- Descripción: Nos permitiría hacer pruebas de penetración, evaluación de vulnerabilidades, revisión de códigos, verificaciones de cumplimiento…

- Caldera Framework:

- WEB OFICIAL: https://caldera.mitre.org/

- Descripción: Emulación de ataques, análisis y respuesta a los riesgos

Herramienta OpenSource SOC para análisis de código

Os dejo unas cuantas herramientas por si sois desarrolladores:

Fuente: https://www.claranet.com/es/blog/herramientas-open-source-para-adoptar-devsecops

Herramientas open source para los hooks previos a la subida de código:

- Talisman – https://github.com/thoughtworks/talisman

- Crass – https://github.com/floyd-fuh/crass

- Git Hooks – https://githooks.com/

- Git Secrets – https://git-secret.io/

- Pre Commit – https://pre-commit.com/

- Detect Secrets – https://github.com/Yelp/detect-secrets

- Git Hound – https://github.com/ezekg/git-hound

- Truffle Hog – https://github.com/dxa4481/truffleHog

Herramientas open source para gestionar secretos:

- Hashicorp Vault – https://www.vaultproject.io/

- Torus – https://www.torus.sh/

- Keywhiz – https://square.github.io/keywhiz/

- EnvKey – https://www.envkey.com/

- Confidant – https://github.com/lyft/confidant

- AWS Secrets Manager – https://aws.amazon.com/secrets-manager/

Herramientas open source para análisis de composición del software:

- OWASP Dependency Check – https://www.owasp.org/index.php/OWASP_Dependency_Check

- SonaType (Free for Open Source) – https://ossindex.sonatype.org/

- Snyk (Free for Open Source) – https://snyk.io/

- Bunder Audit – https://github.com/rubysec/bundler-audit

- Rubysec – https://rubysec.com/

- Retire JS – https://github.com/RetireJS/retire.js

Herramientas open source para el testeo de seguridad de análisis dinámico:

- OWASP ZAP – https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

- Arachni Scanner – http://www.arachni-scanner.com/

- Nikto – https://cirt.net/Nikto2

Herramientas open source para seguridad en Infrastruture as Code:

- Clair – https://github.com/coreos/clair

- Anchore Engine – https://github.com/anchore/anchore-engine

- Dagda – https://github.com/eliasgranderubio/dagda

- Open-Scap – https://www.open-scap.org/getting-started/

- Docksan – https://github.com/kost/dockscan

Herramientas open source para Vulnerability Assessment:

- OpenVAS – http://openvas.org/

- DockScan – https://github.com/kost/dockscan

Herramientas open source para Compliance as Code:

- Inspec – https://www.inspec.io/

- Serverspec –https://serverspec.org/

- DevSec Hardenning Framework – https://dev-sec.io/

- Kitchen CI – https://kitchen.ci/

Herramientas open source disponibles para la gestión de vulnerabilidades:

- ArcherySec – https://github.com/archerysec/archerysec

- DefectDojo – https://www.defectdojo.org/

- JackHammer – https://github.com/olacabs/jackhammer

Herramienta open source para alertas y monitorización:

- ModSecurity WAF – https://modsecurity.org/

Seguro que existen muchas más herramientas, intentaré ir mejorando el artículo y creando entradas de como se instalan estas herramientas para crear un SOC OpenSource.

ENTRADAS RELACIONADAS CREACION SOC OPENSOURCE

-

- Crear SOC mediante herramientas OpenSource

- Implementar SOC: Instalación Suricata bajo Proxmox

- Instalar Docker sobre contenedor LXC Proxmox

- Implementar SOC: Instalación Wazuh

- Implementar SOC: Instalar TheHive, Cortex y MISP

- Implementar SOC: Instalación Patrowl

- Implementar SOC: Instalación Opensearch

- Implementar SOC: Decoders, Playbooks y Workflows

- Implementar SOC: Directorios Windows, Linux y MacOS a revisar

- Implementar SOC: Monitorización Completa con Prometheus, AlertManager, Grafana y Loki bajo Contenedores

- Implementar SOC: Instalar Security Onion sobre Proxmox

- Implementar SOC: Códigos de estado, Mensajes y Alertas

- Suricata: Cómo crear y testear reglas personalizadas

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Como alternativa al ElasticSearch lo mejor es el OpenSearch que es un fork realizado por Amazon y mantenido de forma regular. De hecho Wazuh migró a él y ya lo tienes incorporado en el mismo.

Muchas gracias, mañana lo cambio

Salu2