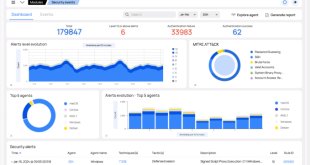

Implementar SOC: Instalación Wazuh Seguimos implementando nuestro SOC con software OpenSource. Como hablamos en la anterior entrada, necesitaremos implementar una solución que nos permita recopilar y analizar los diferentes registros que nos entreguen nuestros sistemas. Para ello usaré Wazuh: WEB OFICIAL: https://wazuh.com/ PAQUETES WAZUH: https://documentation.wazuh.com/current/installation-guide/packages-list.html Descripción: Permite recopilar y analizar datos de seguridad de un host en el cual se instala …

Leer más »Implementar SOC: Instalación Suricata bajo Proxmox

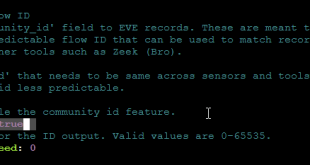

Implementar SOC: Instalación Suricata bajo Proxmox En otras entradas hablamos de lo que es un SOC y lanzamos el reto de crear mediante diferentes herramientas de código abierto, un SOC OpenSource. En esta entrada vamos a montar un componente de ese SOC, en este caso he elegido para montar un IDS (Sistema de detección de intrusiones) el proyecto de Suricata. …

Leer más »Crear SOC mediante herramientas OpenSource

Crear SOC mediante herramientas OpenSource Llevo un tiempo recopilando información sobre herramientas que nos permitan crear un SOC (Centro de Operaciones de Seguridad) mediante herramientas OpenSource. Hace tiempo que hablamos de DevSecOps, pero me quedaba aterrizar todos estos términos en una herramienta de sistemas. Voy a crear varias entradas relacionadas montando herramientas OpenSource que nos van a permitir llegar a …

Leer más » Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue