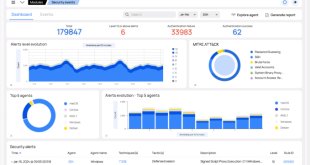

Crear SOC mediante herramientas OpenSource Llevo un tiempo recopilando información sobre herramientas que nos permitan crear un SOC (Centro de Operaciones de Seguridad) mediante herramientas OpenSource. Hace tiempo que hablamos de DevSecOps, pero me quedaba aterrizar todos estos términos en una herramienta de sistemas. Voy a crear varias entradas relacionadas montando herramientas OpenSource que nos van a permitir llegar a …

Leer más »Powershell: Scripts para generar contraseñas aleatorias

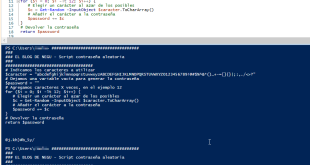

Powershell: Scripts para generar contraseñas aleatorias Entrada rápida… Si sois de los que os cuesta encontrar una contraseña adecuada cada vez que un servicio os pide resetearla y no queréis todas iguales. Os dejo un par de scripts de Powershell que os pueden ayudar. Script generación aleatoria Password con texto repetido y concatenado Si usáis un texto continuamente, pero queréis …

Leer más »Proxmox: diferencia máquina virtual activando desactivando el firewall

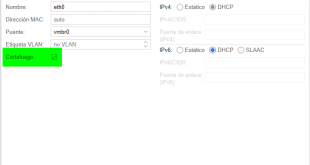

Proxmox: diferencia máquina virtual activando desactivando el firewall Cuando instalas una máquina virtual en Proxmox, hay una opción que crea un poco de controversia, es la opción de poder habilitar un cortafuegos o firewall en dicha máquina virtual. Como buen Sysadmin, es probable que tengas dos visiones, la de dejarlo por defecto que suele ser activado en tu máquina virtual …

Leer más »Comandos y herramientas útiles para análisis forenses en Linux y Windows

Comandos y herramientas útiles para análisis forenses en Linux y Windows Antes de empezar el artículo, tengo que decir que no soy especialista en seguridad, no es mi campo, aunque en mi vida he tenido que levantar servidores, servicios, negocios…he tenido que crear estrategias, analizar y diseñar infraestructuras para minimizar los problemas que ha provocado un ataque, y que en …

Leer más »Powershell: Comprobar reinicio de máquina y envío alerta

Powershell: Comprobar reinicio de máquina y envío alerta Hay veces que necesitas saber si una máquina ha reiniciado o no. En mi caso, tengo unos Windows 10 que dan soporte a un producto que dispone de un desarrollo tipo Tomcat, que necesita que una sesión corra en el sistema para funcionar el programa que da servicio. Y aunque hemos intentado …

Leer más » Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue