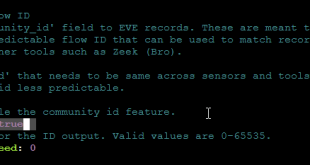

Implementar SOC: Instalación Suricata bajo Proxmox En otras entradas hablamos de lo que es un SOC y lanzamos el reto de crear mediante diferentes herramientas de código abierto, un SOC OpenSource. En esta entrada vamos a montar un componente de ese SOC, en este caso he elegido para montar un IDS (Sistema de detección de intrusiones) el proyecto de Suricata. …

Leer más »

Noticias de última hora

- Conexión Zyxel XGS1210-12 a Mikrotik RB5009

- Proxmox: Migrar máquinas de VMware ESXi

- Proxmox: Upgrade PVE versión 8.1.3 a 8.2

- Proxmox: Configurar storage con DRBD

- Kubernetes: Crear máquinas virtuales en un clúster con KubeVirt

- Mikrotik: Permitir tráfico Download Station de Synology

- Linux: Comandos y Directorios básicos

- Mikrotik: Hardening configuraciones Router

- Mikrotik: alertas y monitorización estado del router

- Mikrotik: Regla firewall para DNS

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue