Hardening SystemSettings.exe Seguimos la secuencia de entradas sobre hardening para VDIs y VDAS tanto en VMware como en Citrix. Hoy vamos a enseñaros como bloquear el ejecutable SystemSettings.exe, que no es uno de los ejecutables que se bloquean al hacerlo por GPO “Prohibit access to Control Panel and PC settings” en un Windows Server 2016. La modificación la haríamos a …

Leer más »Hardening Adobe Reader DC

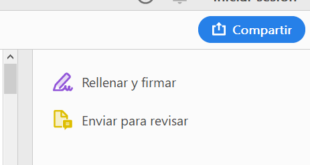

Hardening Adobe Reader DC Seguimos la serie de entradas de Hardening, que podéis ver en la parte inferior del artículo. Cuando intentas securizar un VDI o VDA, tanto en VMware como en Citrix, existen programas bastante habituales que no por ser comunes y tener constantes actualizaciones hay que evitar securizar. Hoy quiero enseñaros como evitar problemas con Adobe Reader DC, …

Leer más »Hardening editar settings CTRL+ALT+SUPR

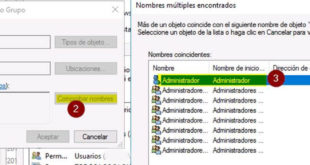

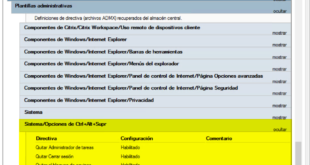

Hardening editar settings CTRL+ALT+SUPR Os explico una entrada rápida. Necesitamos editar las opciones de un usuario por GPO al pulsar CTRL+ALT+SUPR. Esto viene bien, por ejemplo, para escritorios Citrix o VMware, por ejemplo, donde hacemos autologon para generar un kiosko y necesitamos que los usuarios no puedan cambiar a otro usuario, cerrar sesión, cambiar la contraseña… Para hacerlo a través de …

Leer más »Hardening Desktop herramienta descompresión

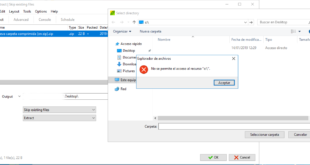

Hardening Desktop herramienta descompresión Seguimos con la serie de artículos sobre hardening para Desktops desplegados en Citrix y VMware, por ejemplo. En este caso, seguimos partiendo de que aplicamos GPOs para evitar que el usuario acceda a C: o cualquier unidad local. En la apariencia esto funciona perfectamente. El problema es cuando publicas el escritorio y abres una herramienta de …

Leer más »Hardening Microsoft Print to PDF

Hardening Microsoft Print to PDF Seguimos con la serie de entradas sobre Hardening sobre Desktops publicados sobre Citrix o VMware. En la parte inferior dispondréis del resto de artículos relacionados con un tema de seguridad sobre Windows y nuestras plataformas Citrix o VMware. Os pongo en una situación, utilizáis Thin Client Windows y dejas creadas en el sistema del thin …

Leer más » Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue