Hacking extraer Powershell desde Paint en Citrix

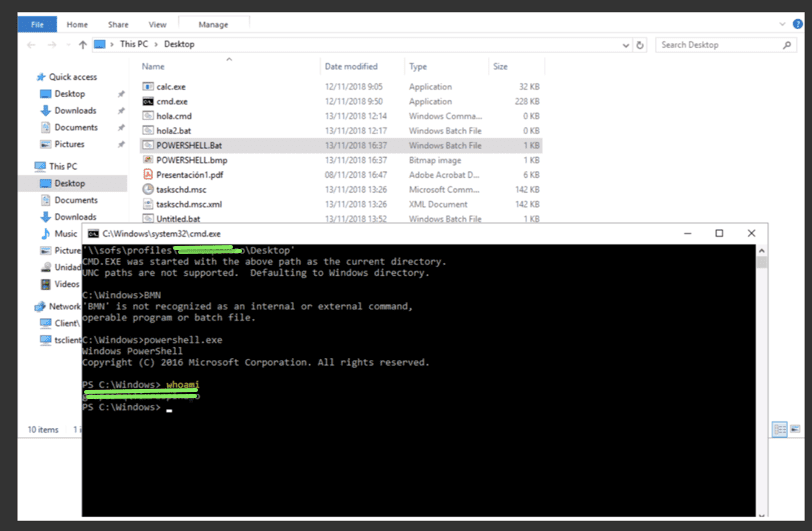

Hoy quiero mostraros una entrada que no es trabajo mío, sino de mi compañero Iñigo, pero que me ha parecido tan interesante que lo voy a documentar. La idea es darle a una persona que se dedica a la seguridad informática una publicación básica de aplicaciones en Citrix XenApp y que intente ejecutar una consola de Powershell o un CMD desde esas aplicaciones.

Bueno, pues parece que aunque introducimos muchas settings en una GPO especial sólo para Hardening de la infraestructura, limitando los hacks más comunes, siempre hay una forma de lanzar una consola. Es verdad que luego las limitaciones son varias, y la persona que puede llegar a algo así, ya necesitas unos conocimientos más avanzados para seguir en el proceso de hacking.

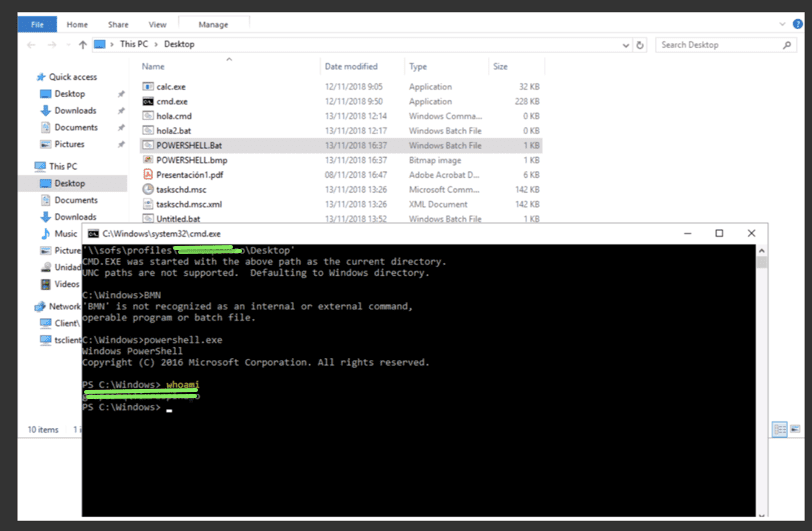

Imaginaros que eres capaz de lanzar Paint(sería raro tenerlo publicado de base) desde otra herramienta, la idea es generar un fichero BMP, guardarlo como un fichero BAT (cambiando la extensión) y al ejecutarlo nos aparezca la shell de powershell.

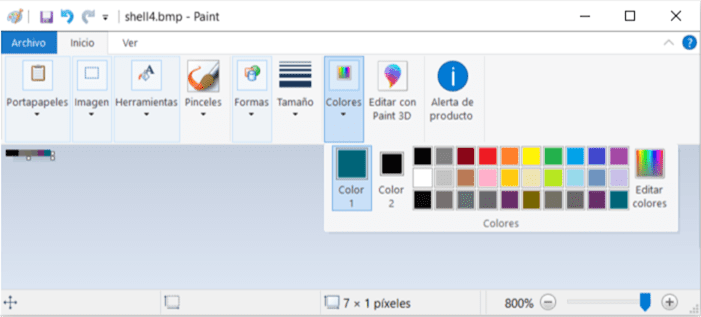

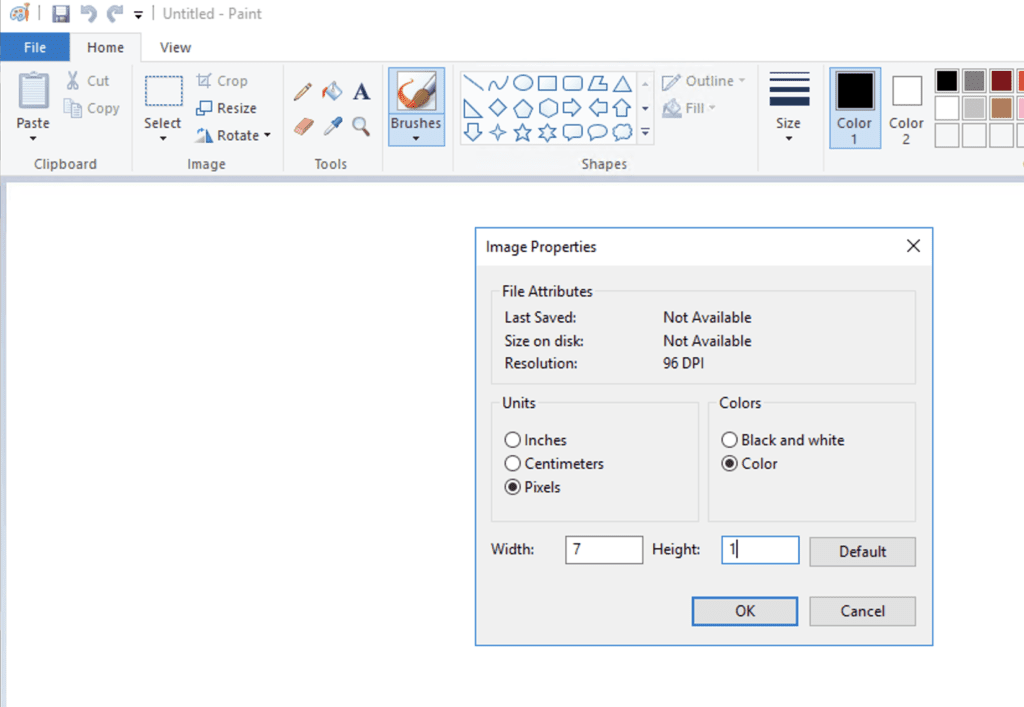

Abrimos Paint y reducimos el lienzo a 7×1 píxel

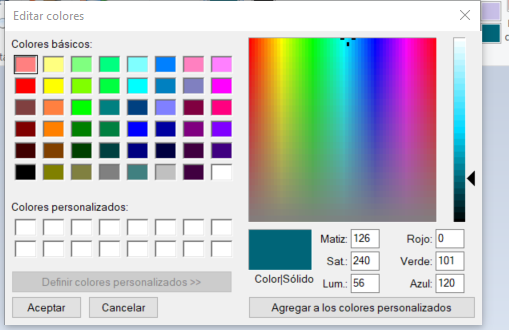

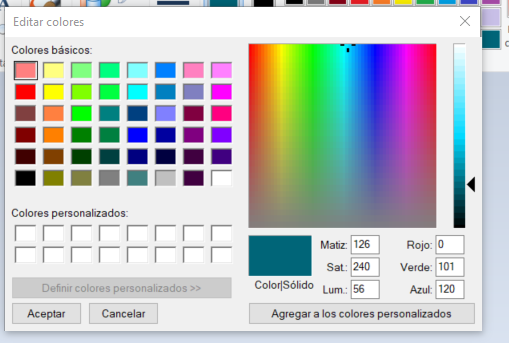

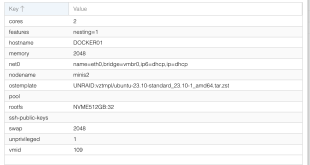

Pinchamos en editar colores y vamos rellenando cada píxel con los siguientes colores:

Red,Green,Blue

10, 0, 0

13,10,13

119,111,112,

115,114,101

108,101,104

101,46,108

100,101,120

Al final la imagen nos quedará algo así:

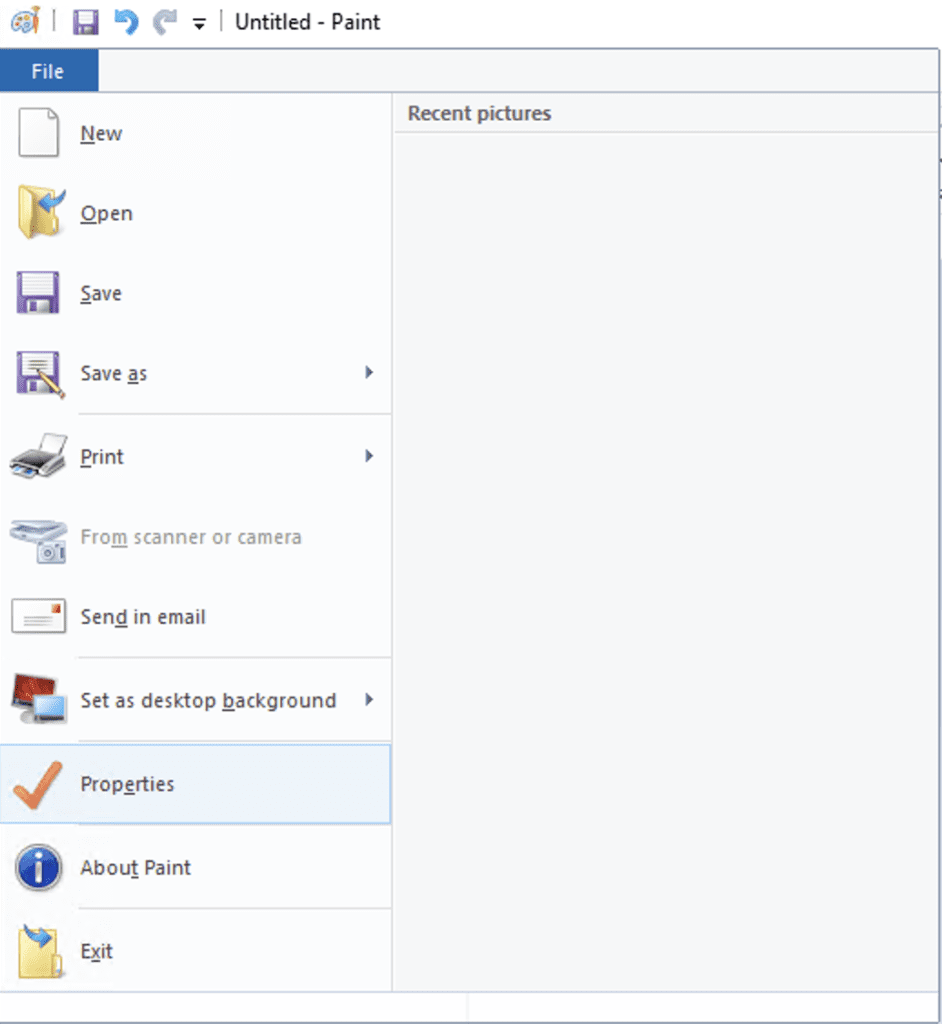

Ahora la guardamos como BMP :

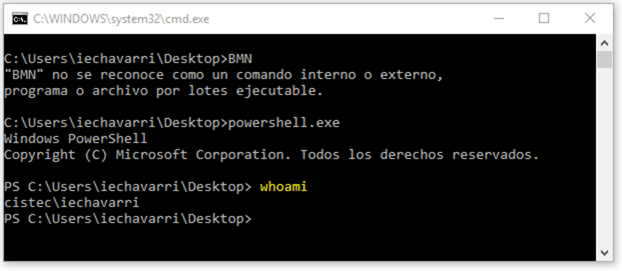

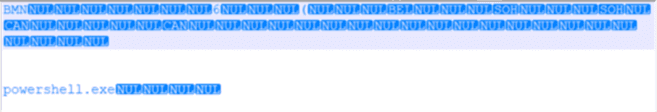

Después lo habría que hacer es cambiar la imagen.bmp por un nombre diferente como imagen.bat. Una vez conseguido renombrar lo editamos colando un powershell.exe y ejecutamos.

Esto es debido a que la codificación en BMP es sin compresión, por lo que los valores de los colores van puestos tan cual. Si estos valores son de la tabla ASCII quedan guardados y pueden ser ejecutados:

Me parece un hack bastante talentoso y de los de guardar. Intentaré actualizar para ver cómo evitarlo, que complicado me parece. Más vale la prevención, para que no pase de ahí a algo más peligroso.

OTRAS ENTRADAS RELACIONADAS CON HARDENING

- Personalizar Menú Inicio en una Template Desktop

- Hardening Windows Search

- Hardening acceso a Impresoras por GPO

- Hardening Citrix XenApp

¿Te ha gustado la entrada SÍGUENOS EN TWITTER?

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue