Citrix Netscaler Gateway 10.5

Citrix Netscaler Gateway es una solución de Citrix que permite acceder de modo seguro a aplicaciones y escritorios virtuales (XenApp y XenDesktop) desde cualquier ubicación y cualquier dispositivo.

Aunque en esta serie de entradas vamos a ver como utilizar Citrix Netscaler Gateway como reemplazo de Citrix Secure Gateway, , vamos a ver primero algunas de las funcionalidades básicas, modelos y licenciamiento.

Funcionalidades Citrix Netscaler Gateway 10.5

- Funcionalidad de ICAProxy

- Acceso sin cliente para Citrix Receiver Web

- Soporte de Multi-stream ICA

- Comunicacion bi-direccional entre servdiores y uusuarios utilizando un protocolo Web sobre HTTP

- Conexiones desde dispositivos Android e iOS

- Soporte para publicación de aplicaciones y escritorios virtuales

- Soporte para Citrix StoreFront y Citrix Web Interface

- Disponibilidad Activo/Pasivo

- Uso de estándars SSL/TLS

Y otras funcionalidades más avanzadas, que inicialmente no vamos a ver:

- SSLVPN

- Endpoint Analysis

- SmartAccess basado en politicas

- …

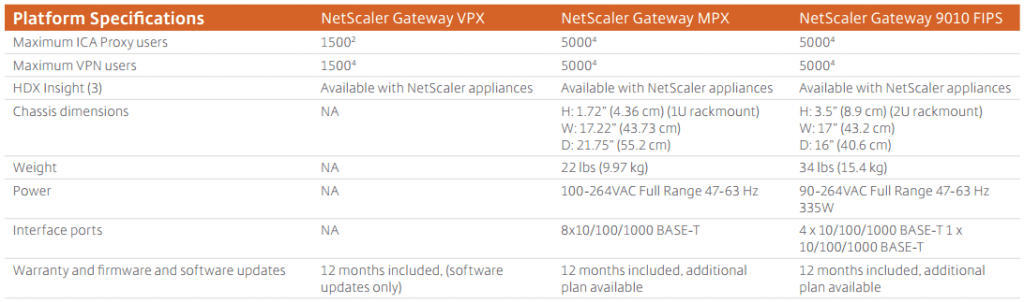

Modelos Citrix Netscaler Gateway 10.5

Citrix Netscaler Gateway, está disponible en varios formas:

- Netscaler Gateway VPX: appliance virtual

- Netscaler Gateway MPX: servidor físico

- Netscaler Gateway 9010FIPS: servidor físico

En la siguiente tabla se pueden ver las distintas características de cada modelo

Licenciamiento

Con Citrix Netscaler Gateway, tenemos dos tipos de licencia:

- Platform License: permite un acceso ilimitado a aplicaciones publicadas con XenApp o escritorios virtuales con XenDesktop. Se obtienen al adquirir un appliance Netscaler Gateway, ya sea físico o virtual.

- Universal License: estas licencias son necesarias si vamos a utilizar alguna de estas funcionalidades:

- Full VPN tunnel

- Micro VPN

- Endpoint analysis

- Policy-based SmartAccess

- Clientless access to web sites and file shares

Ejemplos de despliegue Citrix Netscaler Gateway 10.5

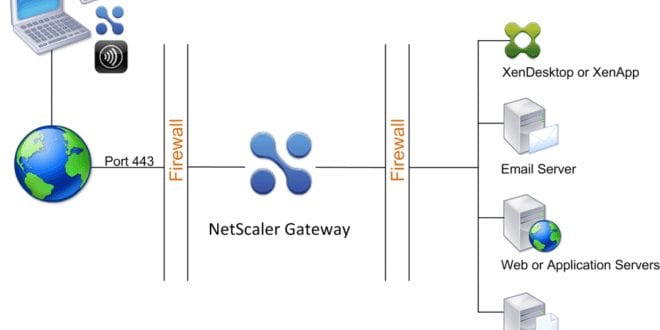

- Despliegue en la DMZ

- Los usuarios se conectan con Netscaler Gateway a través del puerto 443, que será el único puerto abierto hacia internet o la red de los usuarios

- Netscaler Gateway se comunica con los servidores internos a través de un Firewall. Será necesario establecer las reglas oportunas en este Firewall para acceder a los servicios internos

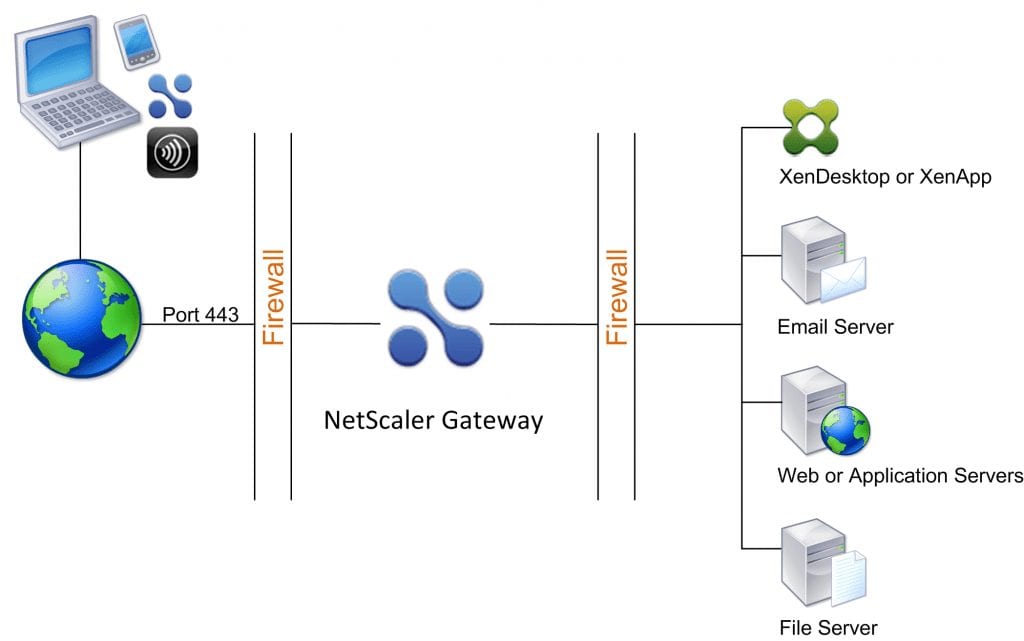

- Despliegue en una red segura

- Los usuarios siguen accediendo a través del puerto 443.

- En este caso Netscaler Gateway se enecuentra en la misma red que el resto de servidores. Esta opción es menos segura ya que el tráfico de internet acceder a la red interna antes de ser autenticado.

Despliegue con Web Interface o StoreFront

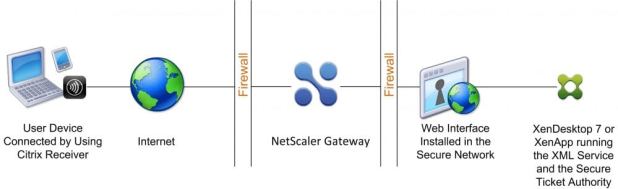

- Interface Web en la red segura

- En este caso Netscaler Gateway reside en la DMZ y Web Interface/StoreFront en la red segura

- Netscaler Gateway se tiene que encargar de realizar la autenticación del usuario antes de enviar la petición al Web Interface/StoreFront

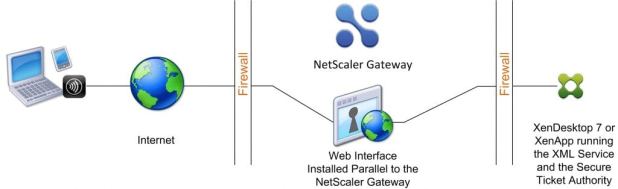

- Interfaz Web en la DMZ en paralelo con Netscaler Gateway

- En este caso tanto Netscaler Gateway como Web Interface/StoreFront están en la DMZ

- En este caso el usuario acceder primero al Web Interface/StoreFront que se encarga de autenticar al usuario y presentarle las aplicaciones

- Cuando el usuario inicia las aplicaciones o escritorios, la conexión es enrutada a través de Netscaler Gateway

- En este caso no tenemos que configurar la autenticación en Netsaler Gateway

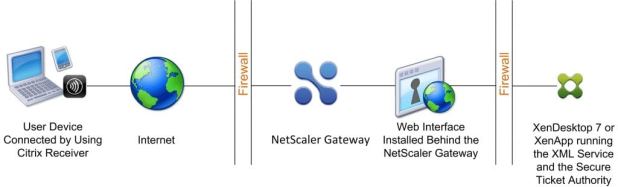

- Interfaz Web en la DMZ

- En este caso tanto NetScaler Gateway como Web Interface/StoreFront también se encuentran en la DMZ, pero en lugar de en paralelo se ubican en “serie”, uno detrás de otro

- En este caso podemos configurar la autenticación tanto en NetScaler Gateway como en Web Interface/StoreFront

- NetScaler Gateway actúa como un proxy web reverso para Web Interface/StoreFront

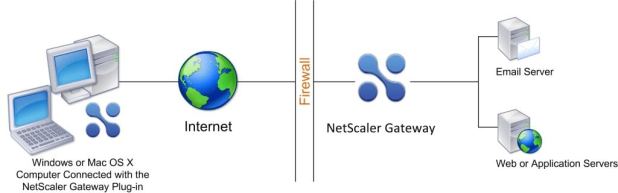

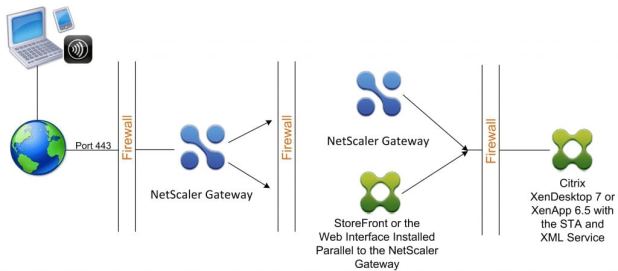

- Doble DMZ

- En algunos casos, hay organizaciones con 3 cortafuegos y la DMZ está dividida en dos

- Este sería un ejemplo:

¿Te ha gustado la entrada SÍGUENOS EN TWITTER O INVITANOS A UN CAFE?

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue