NAS: Upgrade discos HP Microserver Gen 8 Esta entrada no la terminé en su momento, aunque por comentarios en otras entradas he buscado fotos y vuelvo con el trabajo de ampliación de discos de mi HP Microserver Gen 8, que lo tengo instalado hace tiempo con UNRAID y sin ningún problema. El problema de estos equipos tannn pequeños, es que …

Leer más »OpenTX: Configurar MicroSD mando drone Jumper T-Pro

OpenTX: Configurar MicroSD mando drone Jumper T-Pro Estoy adentrándome en el FPV y el mundo drone… La verdad, no sé si tanto ver películas de guerra, de finales del mundo, noticias constantes sobre invasiones o conatos de nuevas guerras, que digo, igual una escopeta no me atrevo a tener, pero visto como avanza el mundo de los drones para diferentes …

Leer más »MacOS: Backup y Restore MicroSD Raspberry vía comando

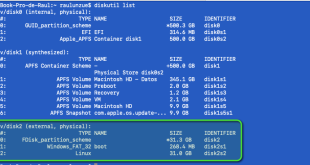

MacOS: Backup y Restore MicroSD Raspberry vía comando Hoy os vamos a enseñar como hacer una copia de seguridad de la imagen de una microsd de un sistema operativo Raspberry vía comando desde un MacOS. Necesito utilizar temporalmente una MicroSD que tengo una con una Raspberry Pi Zero, para usarla para otros menesteres. Y una vez compre otra o termine …

Leer más »UnRAID: Disco de Paridad

UnRAID: Disco de Paridad Hoy vamos a explicar la paridad de UnRAID, que es un concepto que tienes que tener claro cuando instalas UnRAID. Lo fundamental, para tenerlo claro, es que el objetivo es dotar a vuestro sistema NAS de la capacidad para la recuperar la información de forma instantánea, en el caso de que un disco tenga un error …

Leer más »Proxmox: Instalar máquina virtual ChromeOS Flex

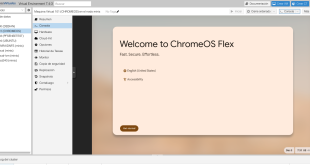

Proxmox: Instalar máquina virtual ChromeOS Flex Siguiendo con el hilo de la entrada anterior, donde instalo un portátil con ChromeOS Flex…vamos a instalar una máquina virtual Proxmox, y arrancaremos de la llave USB que hemos preparado en la anterior entrada. Lo primero generamos en Proxmox una nueva máquina virtual Linux, con unos 4GB de RAM, que no arrancaremos. Como el …

Leer más » Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue

Blog Virtualizacion Tu Blog de Virtualización en Español. Maquinas Virtuales (El Blog de Negu) en castellano. Blog informática vExpert Raul Unzue